时间:2022-07-07 17:13

人气:

作者:admin

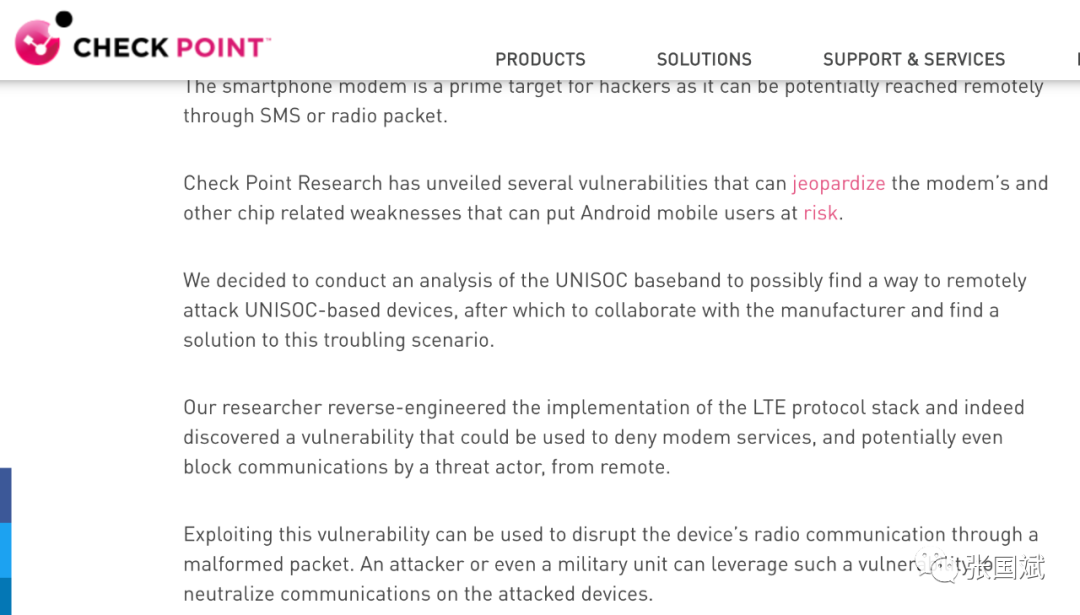

以色列信息安全机构Check Point公布了的一篇报告,称在紫光展锐的手机基带芯片中,发现一个被命名为CVE-2022-20210的安全漏洞,该漏洞被认定为严重安全等级,评为9.4级(满级为10),针对这个漏洞,当攻击者利用发射站发送格式错误的数据包给基于紫光展锐处理器手机时,手机会重启。

一些媒体已经纷纷做了报道还有一些不懂技术的媒体甚至推断该漏洞会让攻击者接管手机!真的是如此严重,这两天,我仔细研究了Check Point发现紫光展锐漏洞的报告后发现 ,其实,关于这个漏洞的危害是被过度放大了,根本没有那么严重。我的依据有四点:

仔细看Check Point的报告,他们提到:Our researcherreverse-engineered the implementation of the LTE protocol stackand indeed discovered a vulnerability that could be used to deny modem services, and potentially even block communications by a threat actor, from remote.

译文:我们的研究人员对 LTE 协议栈的实施进行了逆向工程,并确实发现了一个漏洞,该漏洞可用于拒绝调制解调器服务,甚至可能阻止威胁参与者的远程通信。注意他们的报告提到了逆向工程,这个我要解释一下,否则大家可能只注意到了结果但是没有注意到这个结果是在什么条件下发生的。现在我就用通俗的语言还原一下,那就是:Check Point的研究人员模拟接管了LTE基站,然后通过基站向他们实验的摩托手机发送错误的数据包,更通俗的说法就是通过一个伪基站给手机发送错误数据包。

这里,大家可能对伪基站还是有点印象的,在2G3G时代,很多人的手机都收到过伪基站的骗子信息,但是到了4G时代,伪基站基板都销声匿迹了,这是因为,随着移动通讯的进步,通信安全技术也在不断升级,4G LTE有非常严格的安全流程,一个鉴权过程都是非常复杂的,要经过身份认证,还需要需要UE、核心网实现双向鉴权,任何一方失败则UE无法完成接入流程!此外,4G还有信令消息强制性完整性保护、增强安全算法和密匙等安全措施,所以,进入4G时代以后,伪基站基本已经没有市场了。这次Check Point是模拟接管了LTE基站,这在实际生活是几乎不可能发生的事情,我们都知道运营商的网络有极其严格的安全标准,迄今为止还没有听说过有哪个黑客接管运营商网络的事件吧。所以,这个漏洞要形成的条件几乎是不成立,因此,用户不必为此担心。

有人说,但即便如此,这也是个漏洞啊,会不会给手机使用造成严重的不便呢?这我可以说,不会的 ,首先,这个漏洞不会造成用户终端的信息泄露和通信功能的不可恢复,因为它发射的错误数据包,只会让基带处理器重新配置,1~5秒就可以恢复,而且用户是在浏览图片或者文字内容时,几乎是无感的就恢复正常了。

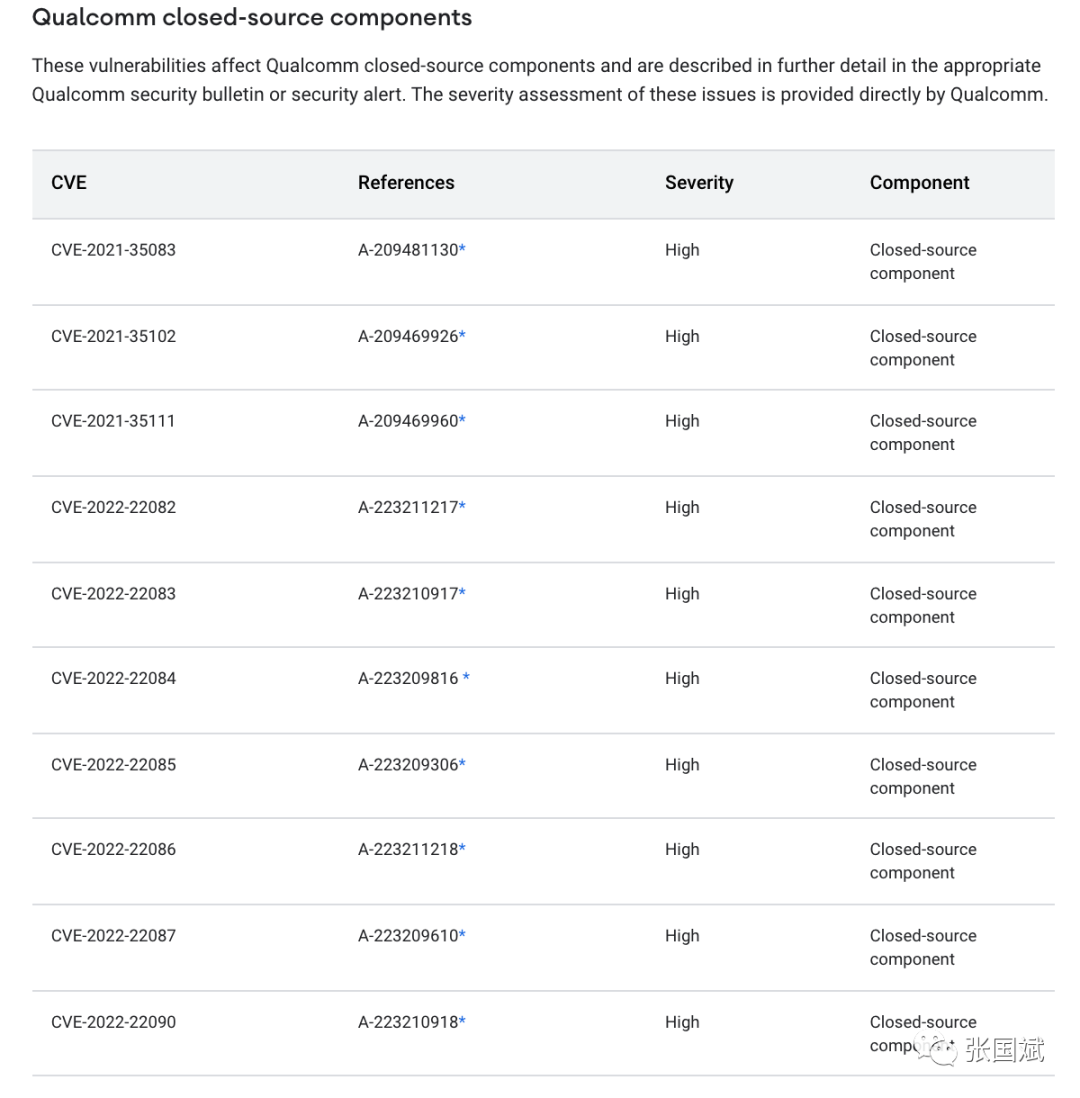

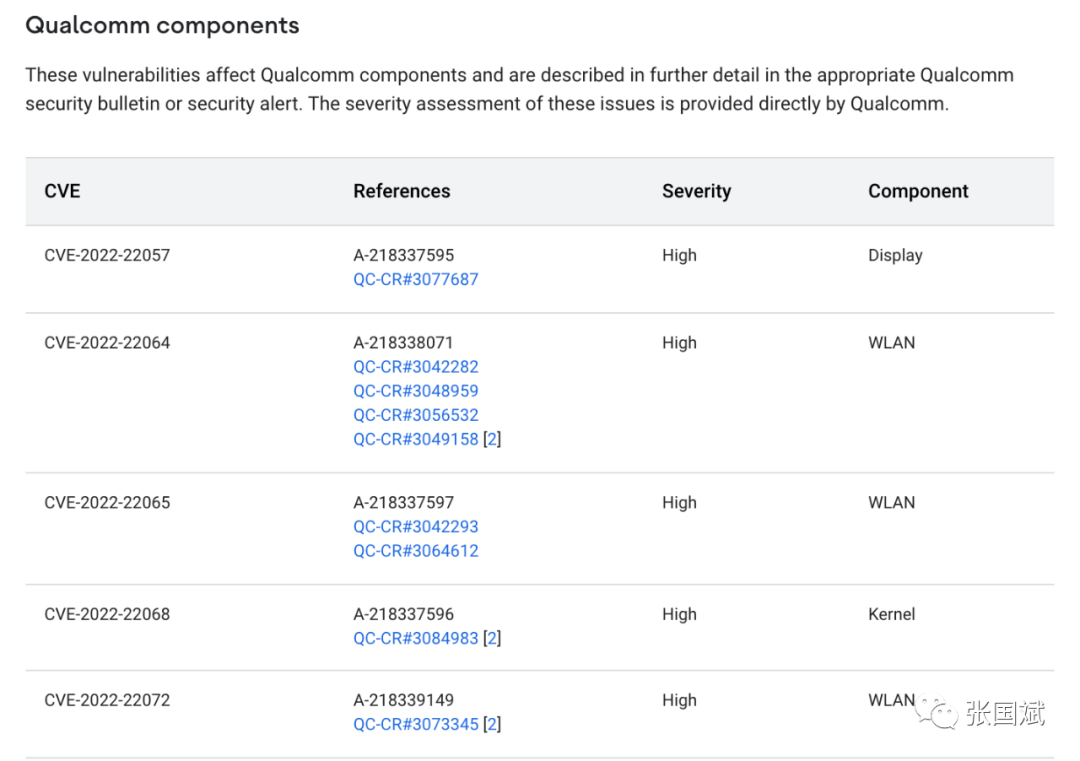

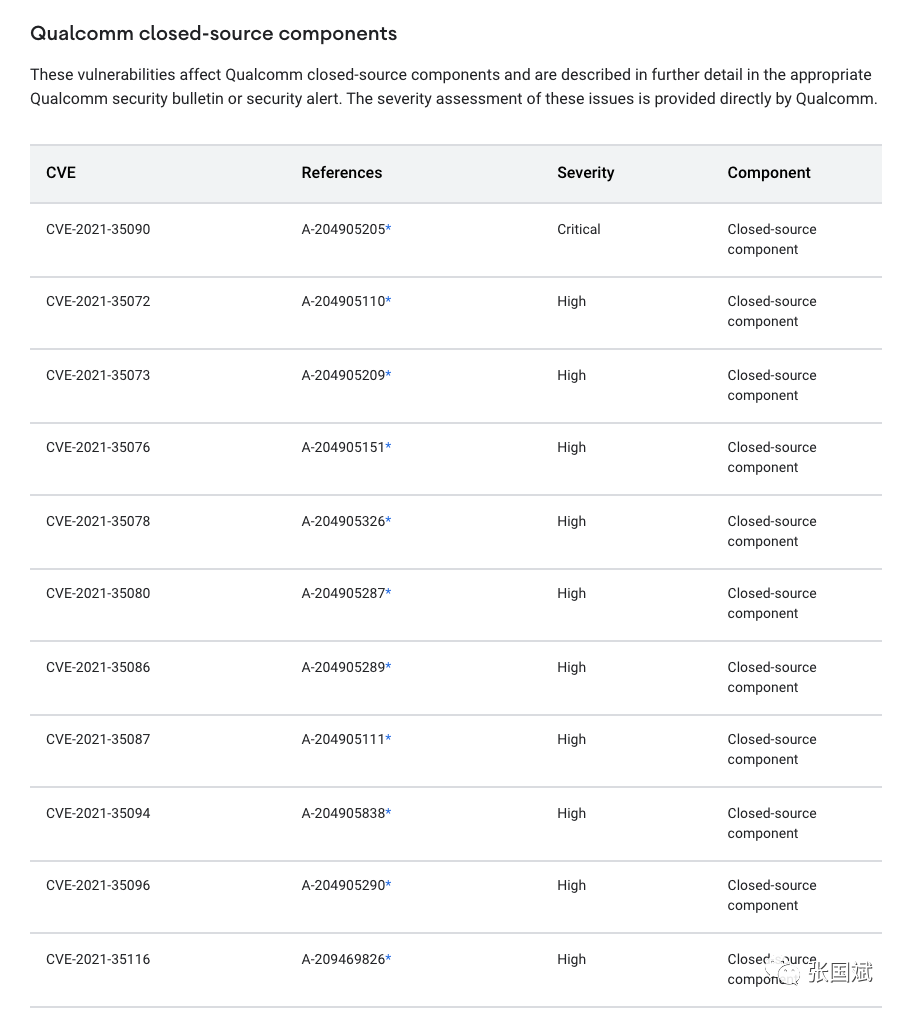

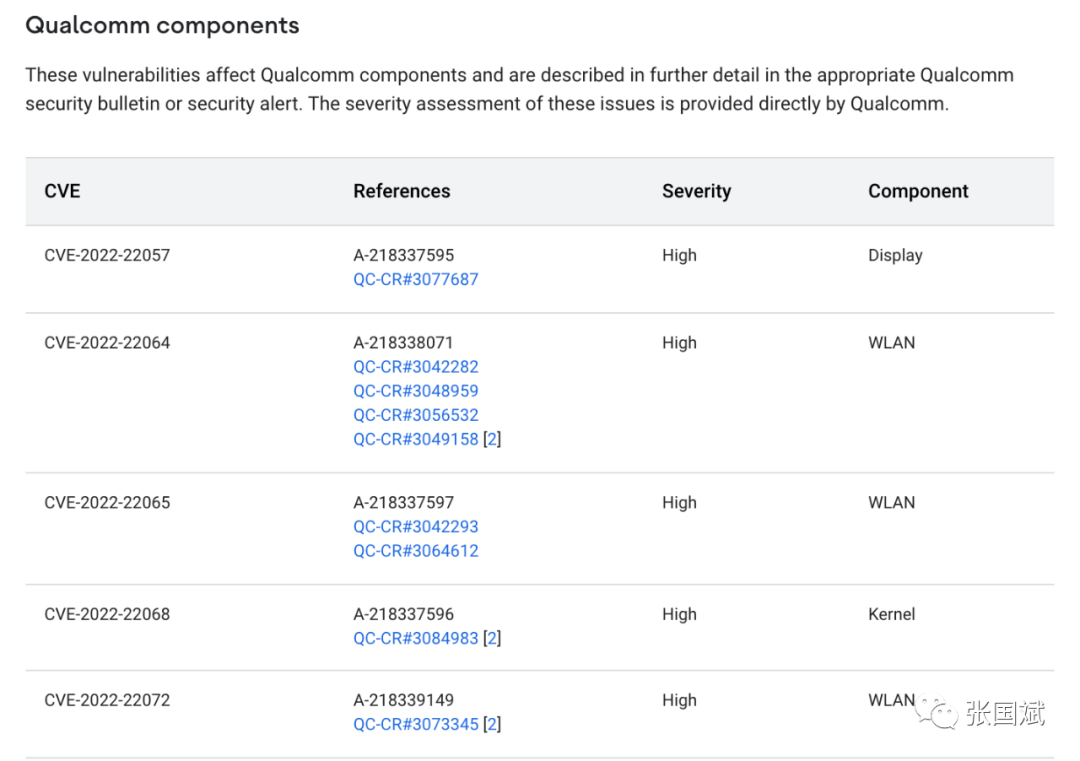

Check Point称已经将该漏洞提交到2022年6月的Android 安全公告里了,我仔细看了这个公告,不看不知道,好家伙,高通、联发科手机芯片都有漏洞报告。其中,高通有10条,都是高等级。

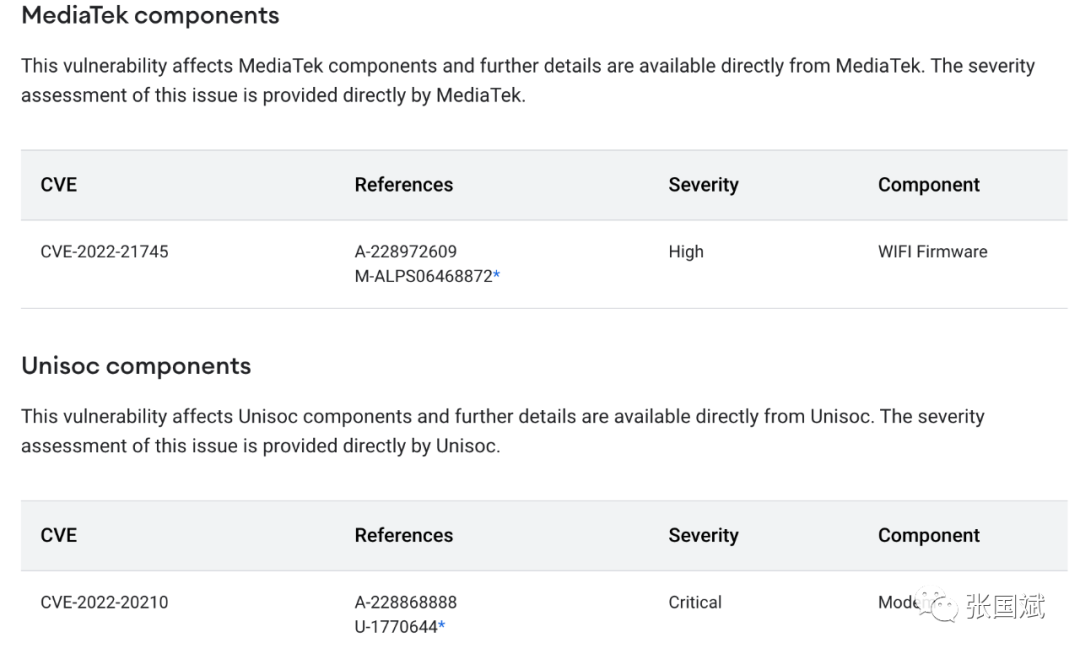

而联发科和紫光展锐各为一条

那5月如何呢?5月高通有16条

联发科有5条!

所以,这就是很正常的一个安全漏洞事件,我记得以前采访McAfee一位高管时他就说过:“完美的系统,任何一个系统都有漏洞,我们每天使用的PC系统,不是经常在打补丁,但大家不是还在用吗?”2018年,英特尔处理器也曾经爆史上最严重的漏洞--“Meltdown”(熔断)和“Spectre”(幽灵)当时引发了全球恐慌,最后不是也是通过打补丁修复了吗?

针对这个漏洞,我看到紫光展锐此前已完成相关排查,并登记在案(CVE-2022-20210,https://source.android.google.cn/security/bulletin/2022-06-01?hl=en#aste...)。据了解,验证完毕的相关补丁已于5月30日陆续更新至有关客户厂商。该问题只会发生于运营商网络被黑客攻破的情况下,现象是设备的通信功能出现短期故障,并不会造成用户终端的信息泄露和通信功能的不可恢复。而在实际的用户使用环境中,运营商4G网络本身已对此类风险进行了针对性的防范,用户不必过于担心。我也请教了一位通信专家,他表示针对这个漏洞,打补丁就很容易解决了,比如万一手机收到了来自伪基站的错误数据包,手机可以直接忽视这个数据包就解决了这个问题了,所以这是个通过打补丁就很容易解决的问题。说点题外话,这次紫光展锐被Check Point模拟攻击发现漏洞,也说明随着紫光展锐的手机芯片出货量提升,紫光展锐的影响力在提高,也引起了Check Point 的关注,这是好事,Check Point 是全球领先的政府与企业网络安全供应商。其解决方案对恶意软件、勒索软件和其他类型攻击的捕获率均为业界领先,有这样的惦记着,我相信未来紫光展锐芯片未来的安全性将不断提升!

编辑:黄飞

Ceva Richard Kingston:2024半导体市场将出现