时间:2023-04-24 10:54

人气:

作者:admin

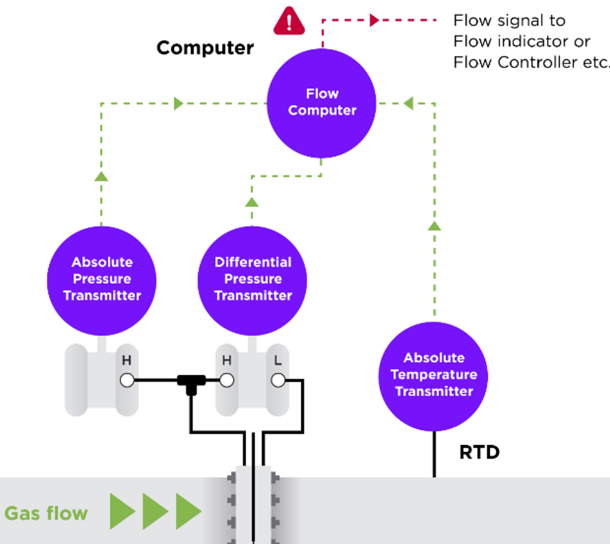

在大型关键系统中,流量计算机分析流量计的读数,监测石油和天然气等液体的速率、压力或温度。虽然这些系统本身无害,但保护这些系统是能源和公用事业供应商的主要关注点。还记得殖民地管道勒索软件吗?

Claroty 的 Team82 最近在全球石油和天然气公用事业公司使用的 μFLO G2022 流量控制器中发现了一个路径遍历漏洞 (CVE-0902-5)。研究人员对Linux单板计算机进行了逆向工程,以利用ABB专有的TotalFlow协议,该协议通过以太网TCP或串行连接运行,以通信设备设置,导入/导出配置文件以及从客户端设备发送/检索流命令和计算。

一旦被征用,白帽黑客就能够在设备上远程访问、配置和执行代码,并破坏计算机准确测量流量的能力。

目标:ABB的μFLO G5流量计算机

ABB μFLO G5围绕32位ARMv8处理器设计,配备以太网、USB和其他串行I/O。由于它运行Linux,Team82可以轻松地在实验室中模拟设备,并使用在线提供的未加密的TotalFlow固件通过TCP端口9999对其进行配置。

在找到用于实现协议的代码(位于可执行文件中)后,研究人员运行了一个init.d脚本,该脚本揭示了devLoader.exe系统二进制文件。这标志着逆向工程过程的开始,在此期间,他们将文件系统复制到 Raspberry Pi,复制目录,并创建一个身份验证绕过来提供对用户信息的访问。

具体来说,他们针对μFLO G5的三种主要安全和身份验证机制:

基于角色的访问控制,用于分配角色和权限,以便向客户端读取和写入特定属性

连接到主板的物理“安全开关”,用于启用/禁用密码的使用

两个四位数安全密码,授权数据读取和写入

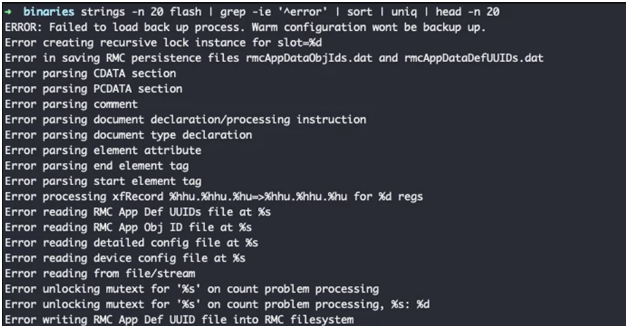

黑客开始寻找“有趣的函数”,他们可以通过在客户端和固件中搜索类似字符串的代码、内存初始化、循环冗余校验 (CRC) 等来注入与错误相关的日志字符串。

“我们选择了最简单的方法,读取/ etc / shadow并使用hashcat破解root帐户密码,结果证明是root:root,”Team82在一份声明中说。然后,我们更改了SSH配置文件,以使root能够使用密码进行连接。然后剩下的就是使用TotalFlow协议打开SSH守护程序并连接到它。

补丁过程:

Team82向ABB披露了此漏洞,ABB发布了固件更新,解决了CVE-2022-0902路径遍历漏洞。在调查期间,在两个二进制文件中修补了七个函数。该漏洞影响多个ABB产品,包括ABB的RMC-100(标准),RMC-100-LITE,XIO,XFCG5,XRCG5,uFLOG5,UDC产品。

修补问题涉及以下步骤:

运行二进制文件

等待二进制文件崩溃(由于仿真/设置问题)

修补导致问题的功能(例如,跳过检查)

返回步骤 1

审核编辑:郭婷